Dziura zero-day w Internet Explorerze

24 kwietnia 2018, 10:04Jedna z firm sprzedających oprogramowanie wirusowe, Qihoo 360, informuje o znalezieniu w Internet Explorerze dziury typu zero-day. Luka jest aktywnie wykorzystywana przez cyberprzestępców i dotychczas nie doczekała się poprawki

Inteligentna pielucha wyśle na smartfon informację, że jest mokra

18 lutego 2020, 09:44Inżynierowie z MIT opracowali „inteligentną pieluchę”, wyposażoną w czujnik wilgoci, który alarmuje rodziców, gdy pielucha jest pełna. Czy czujnik wyczuje w pielusze wilgoć, przesyła sygnał do odbiornika, a ten wysyła informację na smartfon lub komputer.

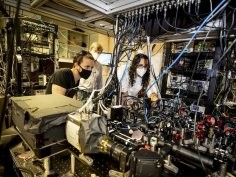

Powstał największy komputer kwantowy. Operuje na 256 kubitach

12 lipca 2021, 10:19Fizycy z Harvard-MIT Center for Ultracold Atoms stworzyli specjalny typ komputera kwantowego, zwany programowalnym symulatorem kwantowym, który operuje na 256 kubitach. To niezwykle ważny krok w kierunku maszyn kwantowych działających na duża skalę. Wchodzimy na teren, którego dotychczas nikt nie badał, mówi profesor Mikhail Lukin

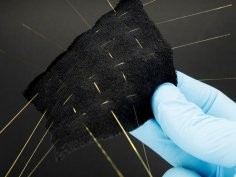

„Inteligentna” tkanina zbiera informacje za pomocą fal dźwiękowych

22 maja 2025, 09:01„Inteligentne” tkaniny, o których słyszymy od lat, mają zbierać dane za pomocą sygnałów elektrycznych. Tymczasem naukowcy z ETH Zurich stworzyli tkaniny, które rejestrują fale dźwiękowe, by dokonywać precyzyjnych pomiarów. Tkaniny takie są lekkie, tanie, przepuszczają powietrze i mogą sprawdzić się w medycynie, codziennym życiu i podczas uprawiania sportu. Ubrania z Zurychu nie korzystają z elektroniki, ale z fal dźwiękowych przesyłanych za pomocą światłowodów.

Dwa nowe serwery z Montecito

7 września 2006, 13:39W ofercie HP znalazły się dwa nowe serwery wykorzystujące dwurdzeniowe układy Itanium 2 o nazwie kodowej Montecito. Maszyna Integrity rx3660 kosztuje 10 531 USD, a ceny modelu rx6600 zaczynają się od 14 771 dolarów.

Storm Worm ponownie atakuje

28 lutego 2007, 14:16W Sieci pojawiła się nowa odmiana konia trojańskiego Storm Worm. Tym razem atakuje on blogi i grupy dyskusyjne.

Inteligentna szafa na inteligentne ubrania

24 lipca 2007, 10:40Ponieważ mamy już całe komplety inteligentnych ubrań, np. koszulki, które mierzą tętno czy garnitury z wbudowanym iPodem, przyszła pora na to, by pomyśleć o równie mądrej szafie. Dbałaby ona o czystość garderoby, ale także odpowiadałaby za odbieranie i dostarczanie danych, czyli m.in. muzyki do odtwarzacza MP3 oraz zapisów EKG z T-shirta.

SYNC pomoże w samochodzie

7 stycznia 2008, 11:33Technologia komunikacyjna SYNC autorstwa firmy Microsoft jest w przypadku marki Ford strzałem w dziesiątkę. Pojazdy z technologią SYNC zarządzającą pokładową aparaturą multimedialną za pomocą ludzkiego głosu sprzedają się znacznie lepiej, aniżeli Fordy pozbawione tej funkcjonalności.

Petaflops pokonany

9 czerwca 2008, 11:12Superkomputer RoadRunner przekroczył barierę petaflopsa. Nowo powstała maszyna wykonuje 1,026 biliarda operacji zmiennoprzecinkowych na sekundę. RoadRunner kosztował 133 miliony dolarów i jest dziełem specjalistów z IBM-a oraz z Los Alamos National Laboratory.

Program zajrzy pod ubranie

28 października 2008, 10:57Naukowcy z Brown University stworzyli program komputerowy, który, jako pierwszy w historii, potrafi dokładnie określić kształt ludzkiego ciała na podstawie zdjęć czy filmów. Program taki może znaleźć zastosowanie w wielu dziedzinach życia.